Um malware de US$ 500 por mês apelidado de "Cthulhu Stealer" tem como alvo os usuários do macOS e rouba dados confidenciais

Um novo malware para roubo de informações que tem como alvo o site Apple macOS foi exposto por pesquisadores de segurança cibernética. Chamado de "Cthulhu Stealer", ele foi disponibilizado pela primeira vez como uma oferta de malware como serviço (MaaS) por US$ 500 por mês no final de 2023. O MaaS permite que indivíduos com habilidades técnicas limitadas se envolvam em ataques cibernéticos. Exemplos notáveis de plataformas MaaS incluem Blackshades, Zeus, Nymaime Emotetque têm sido usadas para lançar vários tipos de ataques, como cavalos de Troia bancários, botnets e ransomware.

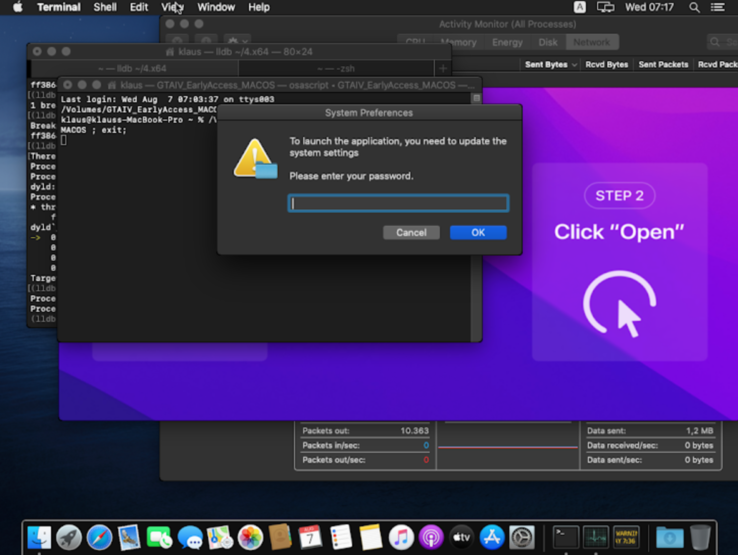

O Cthulhu Stealer é um arquivo de imagem de disco (DMG) disfarçado Apple que contém dois binários, dependendo da arquitetura do sistema. O malware é escrito em Golang e se faz passar por software/aplicativos verificados, como CleanMyMac, Grand Theft Auto IV e Adobe GenP.

Os usuários que são vítimas são solicitados a digitar a senha do sistema e a senha do MetaMask. O Cthulhu Stealer também coleta informações do sistema, senhas do iCloud Keychain, cookies do navegador da Web e Telegram e informações da conta do Telegram. Esses dados roubados são então compactados, armazenados em um arquivo ZIP e exfiltrados para um servidor de comando e controle (C2). Os servidores C2 foram frequentemente usados no passado para distribuir software malicioso. O ataque cibernético SolarWinds 2020 é um exemplo disso, em que a cadeia de suprimentos de software da empresa de tecnologia foi comprometida.

O malware rouba principalmente credenciais e informações de carteira de criptomoedas de várias contas on-line. De acordo com os relatórios, os indivíduos responsáveis pelo desenvolvimento e distribuição do Cthulhu Stealer não estão mais ativos no cenário do crime cibernético. Isso provavelmente se deve a disputas internas em sua organização e a acusações de atividades fraudulentas, o que levou a um banimento permanente.

Para se proteger, os usuários são aconselhados a baixar software somente de fontes confiáveis, evitar a instalação de aplicativos não verificados e manter seus sistemas atualizados com as atualizações de segurança mais recentes. O site Apple também anunciou planos para adicionar medidas de segurança adicionais no macOS Sequoia para evitar que os usuários anulem facilmente as proteções do Gatekeeper.

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros