Joe Grand - um hacker ético e YouTuber que é amplamente conhecido por seus projetos envolvendo carteiras de criptomoedas, recuperou com sucesso https://www.youtube.com/watch?v=o5IySpAkThg uma quantidade de bitcoin que mudou sua vida, atualmente avaliada em mais de US$ 3 milhões, de uma carteira de software que estava bloqueada há mais de uma década. Essa esplêndida façanha técnica foi o resultado de um trabalho sério de engenharia reversa e caça a bugs conduzido por Joe e seu amigo Bruno, que também é um hacker de peso.

A premissa

A carteira Bitcoin titular foi protegida usando uma senha complexa de 20 caracteres gerada pelo famoso software de geração de senhas chamado RoboForm. Seu proprietário, Michael, havia usado o software para gerar uma senha segura, que foi armazenada em um contêiner TrueCrypt. Por sorte, a partição criptografada foi corrompida, deixando Michael sem nenhum recurso e tornando seus fundos inacessíveis.

Dada a natureza extremamente complexa e longa da senha, o tradicional <link www.fortinet.com/resources/cyberglossary/brute-force-attack. - external-link-new-window></nodeepl>brute-forcing attacks<nodeepl></link></nodeepl> eram completamente irrealistas. Colocada em perspectiva por Joe, a probabilidade de conseguir "adivinhar" corretamente a senha seria tão problemática quanto encontrar uma gota de água específica em todos os oceanos da Terra - uma tarefa que um mero mortal jamais poderia esperar realizar. No entanto, dizem que onde há desejo, sempre haverá meios, e Joe logo daria um grande passo à frente

A primeira descoberta

Entra em cena Bruno, um colega hacker ético e colaborador frequente de Joe Grand. A vasta experiência de Bruno em engenharia reversa de software logo se revelaria um trunfo para o sucesso do projeto. Considerando a natureza intransponível de um ataque de força bruta, a dupla se voltou para a busca de vulnerabilidades na função de geração de senhas do RoboForm. Ao examinar o registro de alterações do RoboForm (que registra alterações e correções de bugs no software), eles descobriram que as versões mais antigas do RoboForm tinham uma falha crítica: a geração "aleatória" da senha não era aleatória. Portanto, em essência, ao registrar as variáveis situacionais que o software usava para gerar senhas, seria, teoricamente, possível registrar senhas exatas.

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros

Ghidra para o resgate

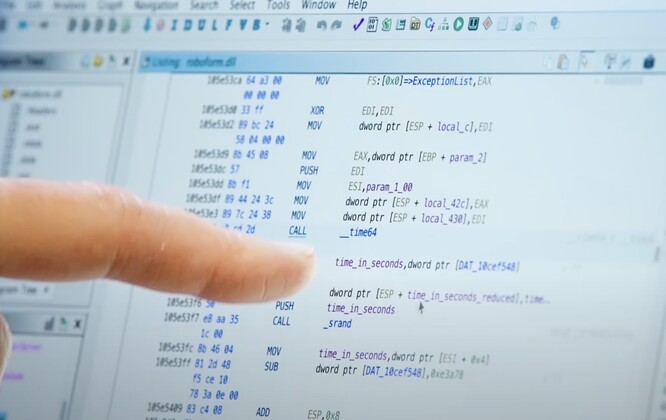

Para a próxima parte, é importante sabermos o que o Ghidra e Cheat Engine realmente fazem. Ambos são ferramentas poderosas amplamente utilizadas para analisar e fazer engenharia reversa ou "descompilar" software. Desenvolvido pela NSAo Ghidra permite a descompilação de software, possibilitando que os engenheiros examinem o código subjacente de um determinado programa, ajudando a encontrar vulnerabilidades e falhas que podem ser usadas para criar explorações. O Cheat Engine, por outro lado, é uma ferramenta de verificação de memória que permite que o usuário verifique e modifique a memória do programa enquanto ele está em execução, permitindo a modificação do comportamento em tempo real.

Usando as ferramentas mencionadas acima, a equipe conseguiu fazer o impossível. Eles mergulharam no funcionamento interno do RoboForm, localizando o segmento muito específico do código responsável pela geração real da senha. Após uma inspeção mais detalhada, descobriram que a função realmente usava a hora do sistema como uma espécie de valor inicial para gerar uma senha. Isso é exatamente o oposto do que se espera de um software de geração de senha, pois a senha resultante poderia ser facilmente recriada simplesmente alterando a hora do sistema. No entanto, para Michael, o que era essencialmente uma falha, logo se tornaria sua rede de segurança.

Hackeando o "tempo

Utilizando sua nova descoberta, a equipe formada por Joe e Bruno desenvolveu um método para reverter a hora do sistema para o momento em que Michael afirmou ter criado a senha - um período de 50 dias. Eles recriaram todas as possíveis senhas no intervalo de dados ajustando o valor da semente de tempo, na esperança de encontrar a senha gerada naquele exato momento passado. Ao fazer isso, a lista de senhas potencialmente corretas foi reduzida exponencialmente, tornando um ataque de força bruta muito mais eficaz do que antes.

Mas o trabalho não terminou aí. A equipe encontrou vários outros obstáculos que envolviam falhas de software e sessões de depuração exaustivas, mas sua persistência finalmente valeu a pena. Depois de modificar ligeiramente os parâmetros fornecidos inicialmente por Michael, que agora excluíam caracteres especiais, a equipe acabou encontrando uma correspondência exata. Depois de encontrar o ouro, Bruno anunciou sua vitória a Joe por meio de uma única mensagem de texto: "Sucesso".

A recuperação bem-sucedida dos 43 BTC, que agora valem mais de US$ 3 milhões, não é apenas um alívio financeiro significativo para o proprietário, mas também destaca a inegável experiência e perseverança da dupla de hackers. Mas não é preciso dizer que o RoboForm já corrigiu a vulnerabilidade, o que tornará as senhas mais recentes muito mais difíceis de serem descobertas, talvez até impossíveis. Portanto, não é necessário apenas criar senhas fortes, mas também mantê-las gerenciadas com segurança.

Isenção de responsabilidade: as informações relatadas aqui não devem ser usadas como base para qualquer decisão de investimento pessoal. O Notebookcheck não oferece consultoria sobre criptomoedas, NFT ou qualquer outra negociação, investimento ou aconselhamento financeiro.