A vulnerabilidade não corrigível da chave de autenticação de dois fatores da Yubico quebra a segurança da maioria dos dispositivos Yubikey 5, Security Key e YubiHSM 2FA

Uma vulnerabilidade não corrigível na chave de autenticação de dois fatores da Yubico quebrou a segurança da maioria dos dispositivos Yubikey 5, Security Key e YubiHSM 2FA. O Feitian A22 JavaCard e outros dispositivos que usam TPMs da série Infineon SLB96xx também estão vulneráveis. Todas as chaves 2FA vulneráveis devem ser consideradas comprometidas e substituídas por outras não vulneráveis o mais rápido possível.

A autenticação de segurança de dois fatores (2FA) usa um código exclusivo gerado por um aplicativo de software (por exemplo, Microsoft Authenticator) ou uma chave de hardware (por exemplo, Yubikey) além de uma senha para fazer login em contas on-line. Um número cada vez maior de provedores de contas, como bancos, implementou a segurança 2FA para reduzir o roubo de dados e dinheiro.

As chaves de autenticação de dois fatores dependem da geração de um código exclusivo usando métodos que são difíceis de fazer engenharia reversa. Os aplicativos e as chaves 2FA modernos geralmente usam matemática mais complexa, como algoritmos de curva elíptica (mergulho profundo na matemática no site da IBM).

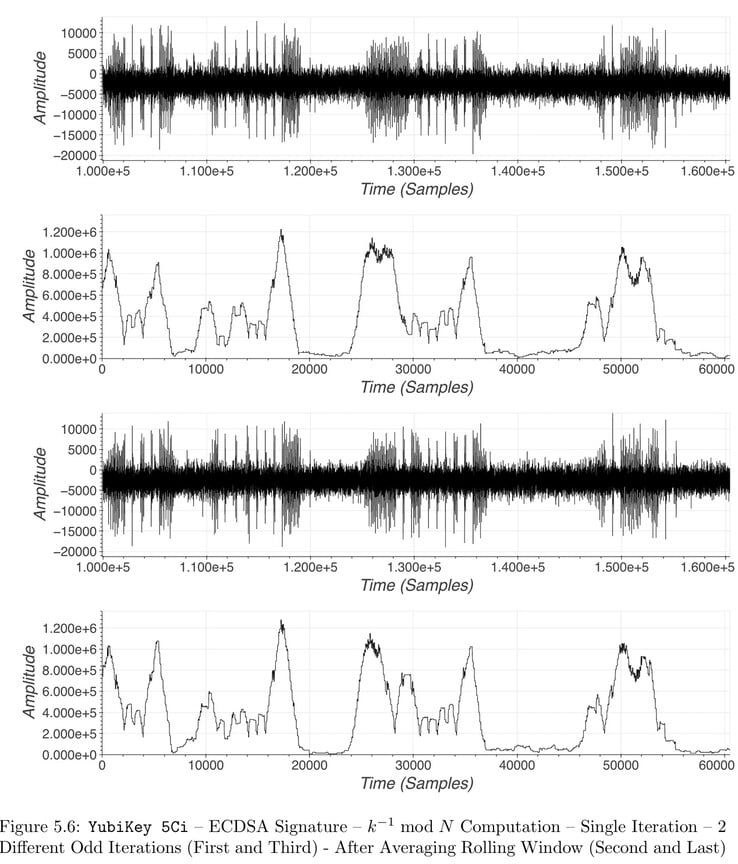

Os ataques de canal lateral monitoram aspectos de um dispositivo eletrônico para criar um ataque. Para os vulneráveis chips Infineon TPM usados nas chaves Yubico, Feitian e outras chaves 2FA, os pesquisadores da Ninjalabs passaram dois anos capturando e decifrando as emissões de rádio dos chips para criar um ataque.

Os hackers precisariam de até uma hora de acesso à chave para capturar as emissões de rádio e, em seguida, um ou dois dias para decifrar os dados e criar uma cópia da chave 2FA. A matemática e as técnicas são bastante complexas, portanto, os leitores com conhecimento em criptografia, matemática e eletrônica podem ler os métodos complexos no artigo do NinjaLab. O NinjaLab revelou anteriormente vulnerabilidades semelhantes em outras chaves do Google Titan, Feitian, Yubico e NXP.

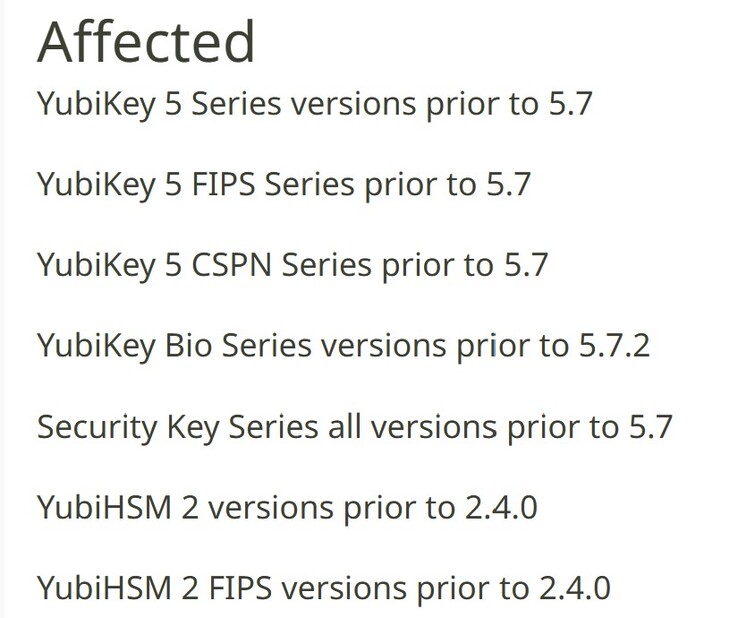

Os usuários das chaves 2FA da Yubico devem consultar o aviso de segurança da Yubico em https://www.yubico.com/support/security-advisories/ysa-2024-03/ para verificar se suas chaves estão vulneráveis. Os usuários de outros dispositivos precisarão perguntar aos fabricantes se os dispositivos usam TPMs vulneráveis da série Infineon SLB96xx. Os dispositivos afetados não podem ser corrigidos para corrigir a vulnerabilidade de segurança.

Todos os proprietários de chaves afetadas devem considerar fortemente a possibilidade de mudar para alternativas depois de confirmar que as alternativas não são vulneráveis. As chaves 2FA alternativas incluem o Feitian ou o iShield.

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros