Foi divulgada uma vulnerabilidade de 18 anos, conhecida como a falha "0.0.0.0 Day", que permite que sites mal-intencionados contornem protocolos de segurança nos principais navegadores da Web, incluindo Google Chrome, Mozilla Firefoxe Apple Safari. A falha afeta principalmente Linux e o macOS dando aos agentes de ameaças acesso remoto, por meio do qual eles podem alterar as configurações, obter acesso não autorizado a informações confidenciais e até mesmo executar códigos remotamente. Apesar de ter sido relatada inicialmente em 2008, a questão ainda não foi resolvida nesses navegadores, embora os desenvolvedores tenham reconhecido o problema e estejam trabalhando para corrigi-lo.

A vulnerabilidade do "0.0.0.0 Day" decorre de mecanismos de segurança inconsistentes em diferentes navegadores e da falta de padronização que permite que sites públicos interajam com serviços de rede local usando o endereço IP "curinga" 0.0.0.0. Ao aproveitar esse endereço IP, os invasores podem ter como alvo os serviços locais, inclusive os usados para desenvolvimento e redes internas. o "0.0.0.0" é frequentemente interpretado como se representasse todos os endereços IP em uma máquina local.

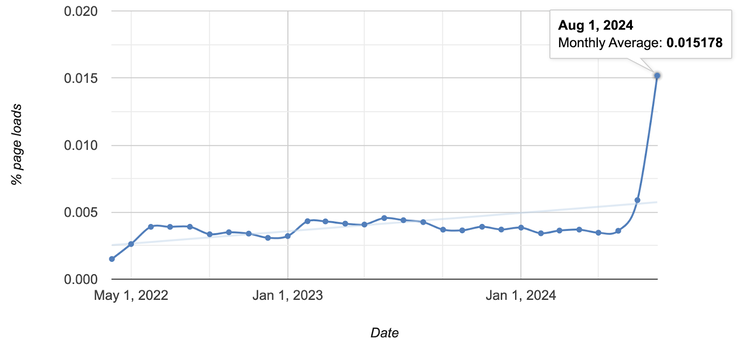

Os pesquisadores da Oligo Security observaram vários agentes de ameaças explorando essa falha. Campanhas como a ShadowRay e os ataques do Selenium estão visando ativamente as cargas de trabalho de IA e os servidores Selenium Grid. Em resposta, os desenvolvedores de navegadores da Web estão começando a implementar medidas para bloquear o acesso ao 0.0.0.0, com o Google Chrome, o Mozilla Firefox e o Apple Safari planejando atualizações para resolver o problema.

Até que essas correções sejam totalmente implementadas, a Oligo recomenda que os desenvolvedores adotem medidas de segurança adicionais, como o uso de cabeçalhos PNA (Private Network Access), a verificação de cabeçalhos HOST e o emprego de tokens HTTPS e CSRF (Cross-Site Request Forgery), para proteger seus aplicativos.

Fonte(s)

Os Top 10

» Os Top 10 Portáteis Multimídia

» Os Top 10 Portáteis de Jogos

» Os Top 10 Portáteis Leves para Jogos

» Os Top 10 Portáteis Acessíveis de Escritório/Empresariais

» Os Top 10 Portáteis Premium de Escritório/Empresariais

» Os Top 10 dos Portáteis Workstation

» Os Top 10 Subportáteis

» Os Top 10 Ultrabooks

» Os Top 10 Conversíveis

» Os Top 10 Tablets

» Os Top 10 Smartphones

» A melhores Telas de Portáteis Analisadas Pela Notebookcheck

» Top 10 dos portáteis abaixo dos 500 Euros da Notebookcheck

» Top 10 dos Portáteis abaixo dos 300 Euros